El ataque de phishing homógrafo ha vuelto y es imposible de detectar

Han llegado noticias de un investigador de información chino que, según los informes, ha redescubierto la vulnerabilidad de los navegadores web a una determinada estafa de phishing que puede tomar desprevenidos incluso a los usuarios más cuidadosos. El investigador ha confirmado que la vulnerabilidad es absolutamente imposible de rastrear en la mayoría de las versiones de los navegadores Firefox, Opera y Chrome. Lo que es más grave, también es bastante imposible rastrear el truco en las versiones móviles de estos navegadores.

Los dominios de apariencia legítima podrían ser falsos

El error principal causado por el ataque de la pesca de homógrafos es falsificar nombres de dominio absolutamente falsos y hacer que se parezcan a las réplicas exactas de servicios como Apple, Google o Amazon. La mayoría de los usuarios no podrán decir la razón por la que un dominio legítimo muestra un extraño mensaje de error. En el proceso, es posible que terminen proporcionando credenciales confidenciales de inicio de sesión y cuentas financieras.

Esto podría ser particularmente ofensivo si el ataque está destinado a robar datos confidenciales o solicita a los usuarios que reafirmen sus credenciales de inicio de sesión antes de continuar.

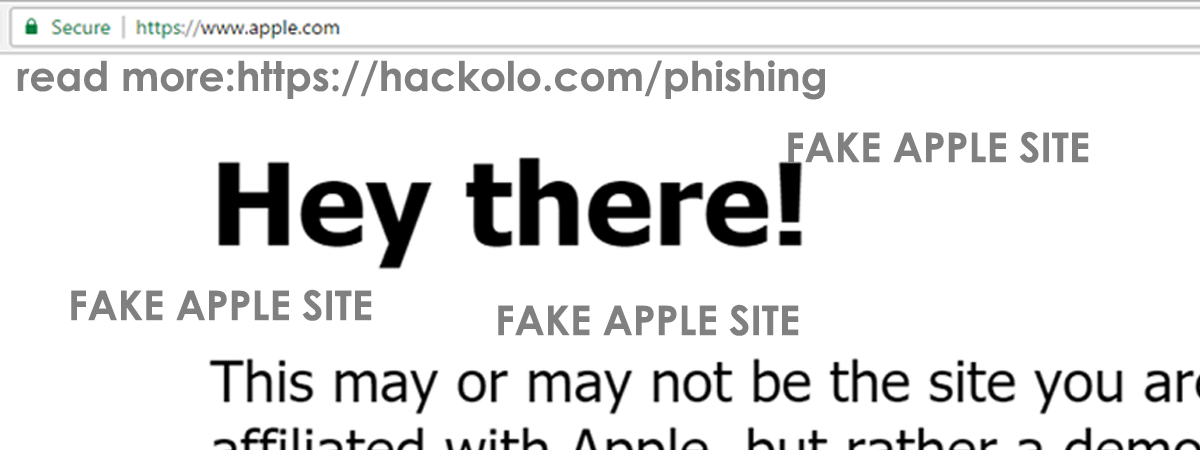

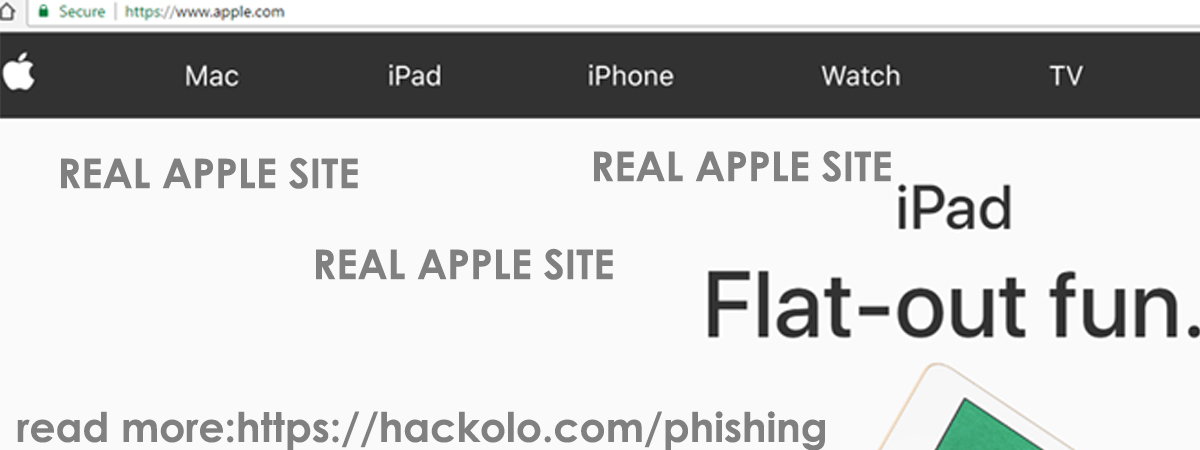

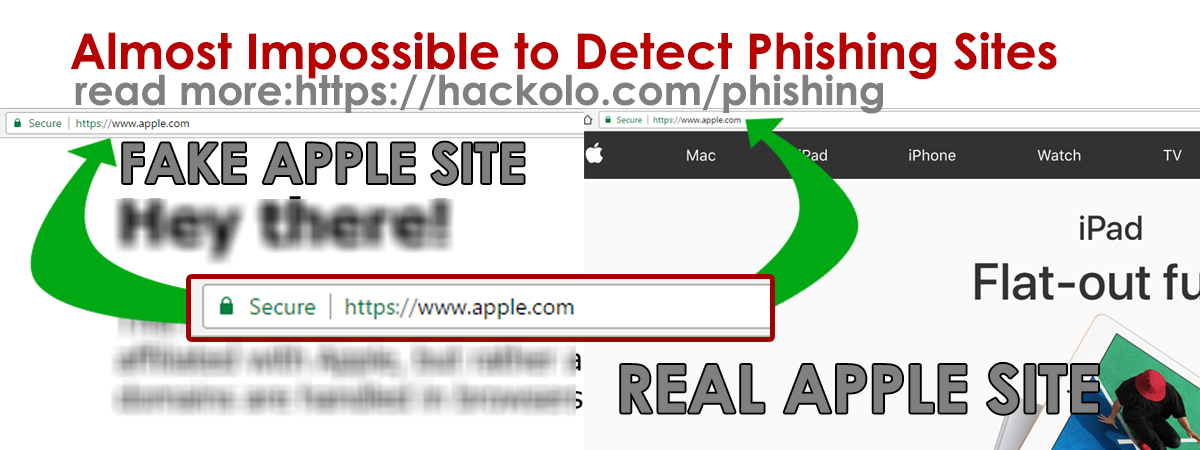

Mire estos ejemplos de sitio web falso

Se podría decir que es casi imposible superar al sitio web. apple.com y aún no estar en el sitio web de Apple. Sin embargo, esto es exactamente lo que el investigador ha negado en este página de demostración aquí. También podría experimentar un ligero tiempo de inactividad, ya que muchas personas están mirando la página en este momento (incluidos algunos en Apple, con suerte).

El sitio web falso de Apple

Sitio web real de Apple

El descubridor del ataque Xudong Pengm ha escrito un blog detallado en el mismo. Él dice:

"Para los usuarios habituales, es casi imposible decir que el sitio es fraudulento (o al menos no auténtico) sin buscar la URL del sitio o su certificado SSL con mucho cuidado".

En caso de que el campo de su navegador muestre las palabras "apple.com" y, en su lugar, muestre el mensaje de error en lugar del sitio web original, es un caso seguro de que su navegador web es vulnerable al malicioso ataque homógrafo.

En otro sitio web ejemplo de sitio web de investigación, Wordfence se ha burlado con éxito del nombre de dominio "epic.com”Mediante el uso de un complejo sistema de nomenclatura en la compra del dominio.

El ataque es bastante antiguo en sí mismo.

Los primeros relatos de ataques homógrafos datan de 2001. Sin embargo, la mayoría de los navegadores han tenido dificultades para tratar de corregir el ataque por sí mismos. Es un ataque totalmente falso en el que los investigadores / piratas informáticos reemplazan las palabras del alfabeto inglés con caracteres Unicode.

Independientemente de lo cuidadoso que sea con estos ataques, es casi imposible detectar la falla.

Los dominios se compran con caracteres Unicode

Hay muchos caracteres Unicode que representan letras de diferentes idiomas, incluidos cirílico, griego y armenio en dominios que están internacionalizados para mayor comodidad. A simple vista, estas letras se ven exactamente idénticas a las letras latinas. Sin embargo, algunos navegadores los tratan de manera diferente, mostrando nombres totalmente diferentes en el campo del navegador.

Ataques de Punycode

Muchos navegadores web modernos utilizan "Punycode. " Es un tipo especial de codificación de los navegadores web que ayuda a convertir caracteres Unicode a los juegos de caracteres limitados que representan ASCII. Este es el conjunto aceptado de variaciones admitidas por el mecanismo de nombres de dominio internacionales o IDN.

Zheng afirma que en caso de que alguien elija todos los caracteres del mismo idioma extranjero al registrar el dominio, la laguna de los navegadores lo convertirán al nombre de dominio de destino en lugar de representar el formato Punycode.

xn--80ak6aa92e.com es igual a Apple.com cuando los navegadores lo convierten

Utilizando el mismo vacío legal en los navegadores, Zheng registró un dominio como xn--80ak6aa92e.com. En la mayoría de los navegadores, elude rápidamente la protección y aparece como apple.com. Esto incluye Chrome, Firefox y Opera. Sin embargo, es bastante interesante que Internet Explorer, Apple Safari, Vivaldi, Microsoft Edge y Brave no hayan mostrado vulnerabilidad a este tipo de ataque.

Es de destacar que el xn-- prefijo se refiere Codificación de compatibilidad ASCII prefijo. Esto le dice a los navegadores web que hay codificación Punycode en el dominio.

En lugar del ASCII "a" que es (U + 0041), Zheng usa el cirílico "a" (U + 0430). En este caso, este simple reemplazo evita la protección del navegador.

Zheng se ha puesto en contacto con los navegadores asociados y ha informado a Google y Mozilla en el mes de enero.

Están intentando soluciones

Por el momento, Mozilla está probando diferentes métodos para generar una solución. Pero Google ya ha logrado parchear esta vulnerabilidad en su versión experimental de Chrome Canary (59). Prometieron que se implementará una solución permanente con la versión Stable 58 de Google Chrome. El Stable 58 se lanzará a finales de este año.

Mientras tanto, hay millones de usuarios que (sin saberlo) utilizan Punycode en sus navegadores. Es muy recomendable que desactiven el soporte de Punycode en sus navegadores por un tiempo para poder defender este ataque casi imposible de rastrear.

Protección contra ataques de phishing

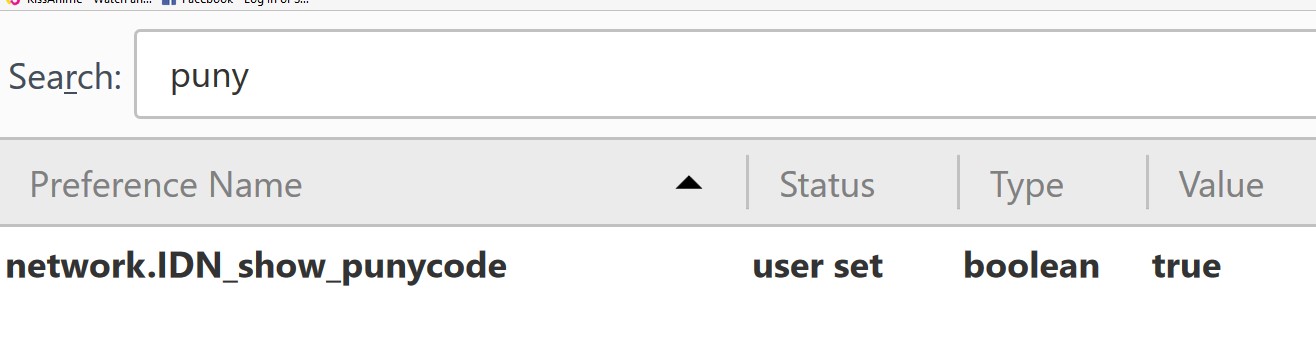

Para utilizar la mitigación temporal de forma manual, los usuarios de Firefox pueden utilizar este método sencillo:

- Golpear acerca de: config en el campo de dirección del navegador

- Buscar con Punycode

- Busque el título network.IDN_show_punycode y haga clic derecho; utilizar Palanca y cambie la configuración a Cierto de falso. (Ver imagen a continuación)

Para consternación de varios usuarios, no existe una configuración similar disponible que funcione para Chrome u Opera y deshabilite Punycode manualmente. Los usuarios de Chrome deben ser pacientes y esperar la versión Stable 58 de Chrome que saldrá en unas pocas semanas.

Por el momento, hay algunos complementos del navegador que se pueden usar para alertar a los usuarios sin conocimientos técnicos cada vez que un nombre de dominio contiene caracteres Unicode.

Utilice buenos administradores de contraseñas

Una buena forma de evitar estos ataques de phishing es hacer uso de un buen administrador de contraseñas. Almacenarán todas sus credenciales de inicio de sesión e identificarán automáticamente las URL reales y auténticas a las que están vinculadas.

Por lo tanto, la primera señal de advertencia sería que el administrador de contraseñas no le solicite una contraseña almacenada en el campo de inicio de sesión.

Solución para usuarios de Chrome sin conocimientos técnicos

Existe otra manera fácil de adelantarse al juego para cualquiera que tenga dificultades para jugar con configuraciones o instalar complementos. Estos son los pasos:

- Copie siempre la URL y nunca haga clic en (pestaña abierta en un nuevo navegador)

- Pegue la URL en la barra de direcciones y no presione enter

- La URL real aparecerá en su formato Unicode.

Además, siempre es más seguro empezar a copiar direcciones manualmente en lugar de simplemente hacer clic en ellas.

¡El ataque de phishing está muy desactualizado hoy en día!

Thank you for all your hard work!

I’m completely blown away by the results I’m seeing from this method, thank you.

Your ideas are always so innovative and original. This method is no exception. Bravo!

Keep up the amazing work! Your method is a true gem.

This method has completely changed my mindset, thank you for sharing it.

amigo, necesito tu ayuda

The method has totally changed the game for me, thank you.

I’m so grateful for your method, it’s truly amazing.

Keep up the fantastic work!

You have a great talent for this.

There are new applications that are used for hiding chats and all other apps on phones lately. I never knew about this until I was introduced to tomcyberghost[a]gmail com and I hired him to help me check, hack, and monitor my cheating spouse’s cell phone remotely. It was with his help got to know my spouse was cheating on me with this same application to hide most of the chats on the cell phone but immediately I contacted this ethical hacker he helped me break into it and I was able to read and monitor all the day to day activities through my cell phone. I will forever be grateful to this honest and trustworthy hacker. If you are facing any infidelity problems in your relationship or marriage you can contact him. He will provide all the help you needed for you. Contact him via Email: at Tomcyberghost@gmail com Text/Call and WhatsApp at +1(404) 941- 6785 to tell him i referred you.

There are new applications that are used for hiding chats and all other apps on phones lately. I never knew about this until I was introduced to tomcyberghost[a]gmail com and I hired him to help me check, hack, and monitor my cheating spouse’s cell phone remotely. It was with his help got to know my spouse was cheating on me with this same application to hide most of the chats on the cell phone but immediately I contacted this ethical hacker he helped me break into it and I was able to read and monitor all the day to day activities through my cell phone. I will forever be grateful to this honest and trustworthy hacker. If you are facing any infidelity problems in your relationship or marriage you can contact him. He will provide all the help you needed for you. Contact him via Email: at [email protected] Text/Call and WhatsApp at +1(404) 941- 6785 to tell him i referred you.