Der Homograph Phishing Attack ist zurück und kann nicht erkannt werden

Es gibt Nachrichten von einem chinesischen Informationsforscher, der Berichten zufolge die Anfälligkeit von Webbrowsern für einen bestimmten Phishing-Betrug wiederentdeckt hat, der selbst die vorsichtigsten Benutzer überraschen kann. Der Forscher hat bestätigt, dass die Sicherheitsanfälligkeit in den meisten Versionen von Firefox-, Opera- und Chrome-Browsern absolut unmöglich zu verfolgen ist. Im Ernst, es ist auch ziemlich unmöglich, den Trick auf den mobilen Versionen dieser Browser zu verfolgen.

Legitim aussehende Domains könnten gefälscht sein

Die größte Gaffe, die durch den Homograph-Angelangriff verursacht wird, besteht darin, absolut gefälschte Domain-Namen zu fälschen und sie den exakten Nachbildungen von Diensten wie Apple, Google oder Amazon ähneln zu lassen. Die meisten Benutzer können den Grund nicht angeben, warum eine legitime Domain eine unheimliche Fehlermeldung anzeigt. Dabei liefern sie möglicherweise vertrauliche Anmeldeinformationen für Anmelde- und Finanzkonten.

Dies kann besonders anstößig sein, wenn der Angriff vertrauliche Daten stehlen soll oder Benutzer auffordert, ihre Anmeldeinformationen erneut zu bestätigen, bevor sie fortfahren.

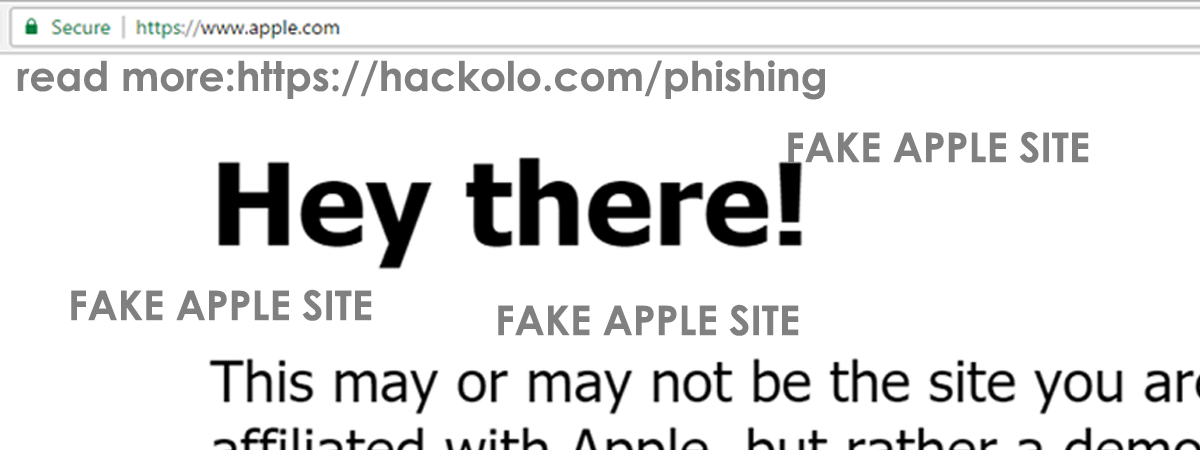

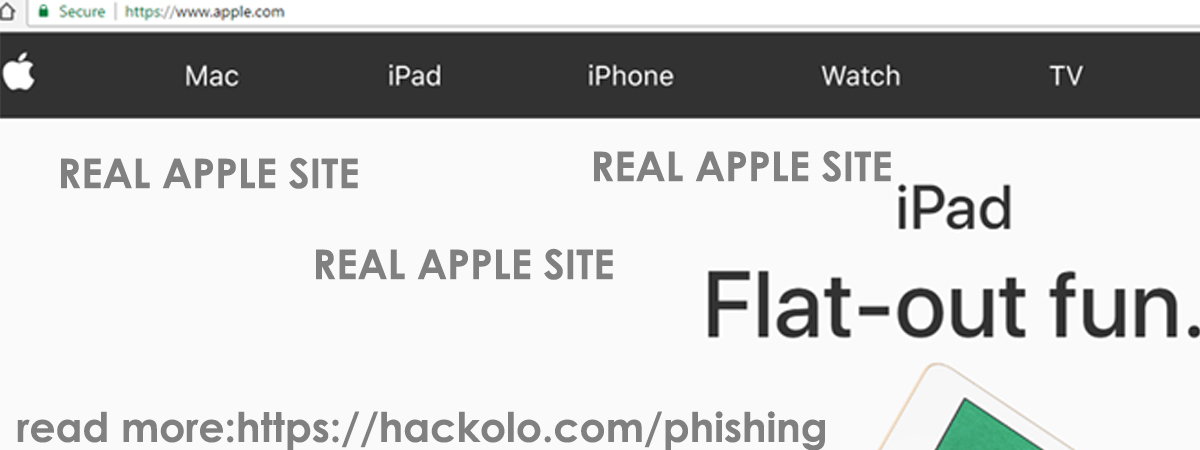

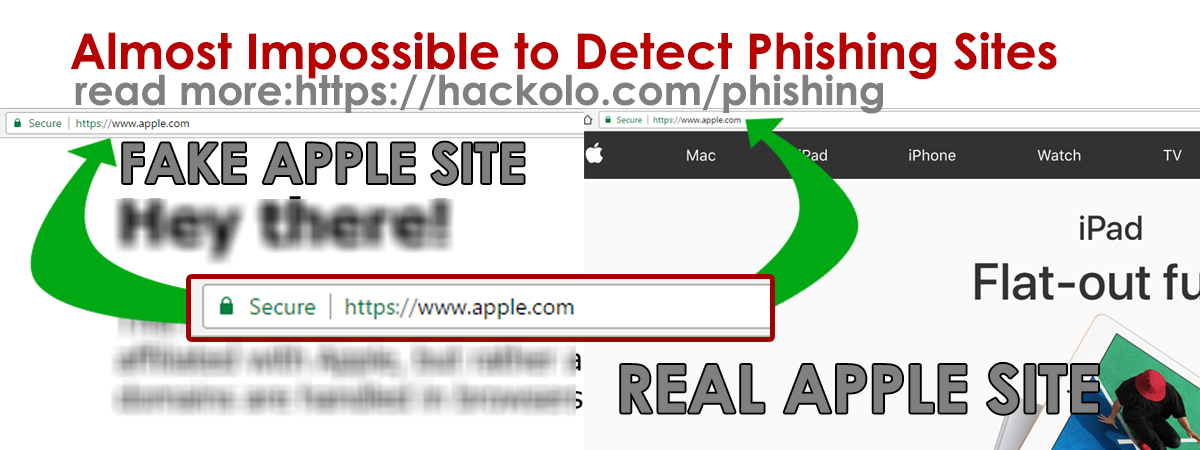

Schauen Sie sich diese Beispiel-Fake-Website an

Man könnte sagen, es ist fast unmöglich, die Website zu schlagen apple.com und doch nicht auf Apples Website sein. Dies ist jedoch genau das, was der Forscher darin negiert hat Demo-Seite Hier. Es kann auch zu leichten Ausfallzeiten kommen, da gerade viele Leute auf der Seite nachschlagen (hoffentlich auch einige bei Apple).

Die gefälschte Apple-Website

Echte Apple Website

Der Entdecker des Angriffs Xudong Pengm hat a geschrieben ausführlicher Blog auf demselben. Er sagt:

"Für reguläre Benutzer ist es fast unmöglich zu sagen, dass die Site betrügerisch (oder zumindest nicht authentisch) ist, ohne die URL der Site oder ihr SSL-Zertifikat sehr sorgfältig nachzuschlagen."

Wenn in Ihrem Browserfeld die Wörter "apple.com" angezeigt werden und stattdessen anstelle der ursprünglichen Website die Fehlermeldung angezeigt wird, ist Ihr Webbrowser sicher für den schelmischen Homographenangriff anfällig.

Auf einer anderen Website Beispiel für eine Forschungswebsite, Wordfence hat den Domainnamen erfolgreich verspottet “epic.com”Durch die Verwendung eines komplexen Nomenklatursystems beim Kauf der Domain.

Der Angriff ist an sich schon ziemlich alt

Die ersten Berichte über Homograph-Angriffe stammen aus dem Jahr 2001. Die meisten Browser hatten jedoch Schwierigkeiten, den Angriff selbst zu beheben. Es ist ein total gefälschter Angriff, bei dem Forscher / Hacker die Wörter des englischen Alphabets durch Unicode-Zeichen ersetzen.

Unabhängig davon, wie vorsichtig Sie mit solchen Angriffen umgehen, ist es fast unmöglich, den Fehler zu erkennen.

Domains werden mit Unicode-Zeichen gekauft

Es gibt viele Unicode-Zeichen, die Buchstaben verschiedener Sprachen darstellen, einschließlich Kyrillisch, Griechisch und Armenisch in Domänen, die zur Vereinfachung internationalisiert sind. Auf den ersten Blick sehen diese Buchstaben genauso aus wie lateinische Buchstaben. Sie werden jedoch von einigen Browsern unterschiedlich behandelt und zeigen im Browserfeld völlig unterschiedliche Namen an.

Punycode-Angriffe

Viele moderne Webbrowser nutzen „Punycode. ” Es handelt sich um eine spezielle Art der Codierung durch Webbrowser, mit deren Hilfe Unicode-Zeichen in die begrenzten Zeichensätze konvertiert werden können, die ASCII darstellen. Dies ist der akzeptierte Satz von Variationen, die vom Mechanismus für internationale Domänennamen oder IDNs unterstützt werden.

Zheng gibt an, dass für den Fall, dass jemand bei der Registrierung der Domain alle Zeichen aus derselben Fremdsprache auswählt, die Lücke der Browser diese in den Ziel-Domainnamen konvertiert, anstatt das Punycode-Format zu rendern.

xn--80ak6aa92e.com entspricht Apple.com, wenn es von Browsern konvertiert wird

Mit der gleichen Lücke in den Browsern registrierte Zheng eine Domain als xn--80ak6aa92e.com. In den meisten Browsern wird der Schutz schnell umgangen und als angezeigt apple.com. Dies umfasst Chrome, Firefox und Opera. Interessanterweise haben Internet Explorer, Apple Safari, Vivaldi, Microsoft Edge und Brave jedoch keine Anfälligkeit für diese Art von Angriff gezeigt.

Es ist bemerkenswert, dass die xn-- Präfix bezieht sich ASCII-Kompatibilitätscodierung Präfix. Dies teilt Webbrowsern mit, dass die Domain eine Punycode-Codierung enthält.

Anstelle des ASCII „a“ (U + 0041) verwendet Zheng das kyrillische „a“ (U + 0430). In diesem Fall umgeht dieser einfache Ersatz den Browserschutz.

Zheng hat Kontakt zu den zugehörigen Browsern aufgenommen und Google und Mozilla im Januar informiert.

Sie versuchen Korrekturen

Im Moment versucht Mozilla verschiedene Methoden, um einen Fix zu generieren. Google hat diese Sicherheitsanfälligkeit jedoch bereits in seiner experimentellen Version von Chrome Canary (59) erfolgreich behoben. Sie haben versprochen, dass mit der Stable 58-Version von Google Chrome ein dauerhafter Fix eingeführt wird. Der Stable 58 soll noch in diesem Jahr auf den Markt kommen.

In der Zwischenzeit gibt es Millionen von Benutzern, die (unwissentlich) Punycode in ihren Browsern verwenden. Es wird dringend empfohlen, die Punycode-Unterstützung in ihren Browsern für eine Weile zu deaktivieren, um diesen fast nicht nachvollziehbaren Angriff verteidigen zu können.

Abwehr von Phishing-Angriffen

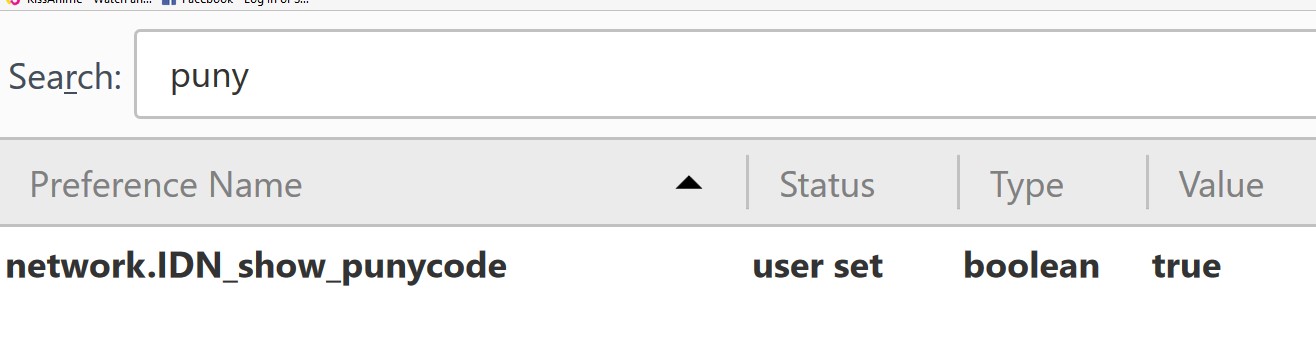

Um die vorübergehende Schadensbegrenzung manuell zu verwenden, können Firefox-Benutzer diese einfache Methode verwenden:

- Schlagen about: config im Adressfeld des Browsers

- Suche mit Punycode

- Suchen Sie den Titel network.IDN_show_punycode und Rechtsklick; verwenden Umschalten und ändern Sie die Einstellung auf Wahr von False. (Siehe Bild unten)

Zum Entsetzen mehrerer Benutzer gibt es keine ähnliche verfügbare Einstellung, die für Chrome oder Opera funktioniert und den Punycode manuell deaktiviert. Chrome-Nutzer müssen geduldig sein und auf die Stable 58-Version von Chrome warten, die in wenigen Wochen herauskommt.

Momentan gibt es einige Browser-Add-Ons, mit denen nicht-technische Benutzer jedes Mal benachrichtigt werden können, wenn ein Domain-Name Unicode-Zeichen enthält.

Verwenden Sie gute Passwort-Manager

Eine gute Möglichkeit, solche Phishing-Angriffe zu umgehen, besteht darin, eine wirklich gute zu verwenden Passwortmanager. Sie speichern alle Ihre Anmeldeinformationen und identifizieren automatisch die tatsächlichen und authentischen URLs, mit denen sie verknüpft sind.

Das erste Anzeichen einer Warnung wäre also, dass der Kennwortmanager Sie nicht zu einem gespeicherten Kennwort im Anmeldefeld auffordert.

Fix für nicht technische Chrome-Nutzer

Es gibt eine weitere einfache Möglichkeit, dem Spiel einen Schritt voraus zu sein, wenn Sie Schwierigkeiten haben, mit Einstellungen zu spielen oder Add-Ons zu installieren. Hier sind die Schritte:

- Kopieren Sie immer die URL und klicken Sie niemals auf (Tab in neuem Browser öffnen)

- Fügen Sie die URL in die Adressleiste ein und drücken Sie nicht die Eingabetaste

- Die tatsächliche URL wird im Unicode-Format angezeigt

Außerdem ist es immer sicherer, mit dem manuellen Kopieren von Adressen zu beginnen, als nur durch sie zu klicken.

Phishing-Attacke ist heutzutage sehr veraltet!

Thank you for all your hard work!

I’m completely blown away by the results I’m seeing from this method, thank you.

Your ideas are always so innovative and original. This method is no exception. Bravo!

Keep up the amazing work! Your method is a true gem.

This method has completely changed my mindset, thank you for sharing it.

Alter, ich brauche deine Hilfe

The method has totally changed the game for me, thank you.

I’m so grateful for your method, it’s truly amazing.

Keep up the fantastic work!

You have a great talent for this.

There are new applications that are used for hiding chats and all other apps on phones lately. I never knew about this until I was introduced to tomcyberghost[a]gmail com and I hired him to help me check, hack, and monitor my cheating spouse’s cell phone remotely. It was with his help got to know my spouse was cheating on me with this same application to hide most of the chats on the cell phone but immediately I contacted this ethical hacker he helped me break into it and I was able to read and monitor all the day to day activities through my cell phone. I will forever be grateful to this honest and trustworthy hacker. If you are facing any infidelity problems in your relationship or marriage you can contact him. He will provide all the help you needed for you. Contact him via Email: at Tomcyberghost@gmail com Text/Call and WhatsApp at +1(404) 941- 6785 to tell him i referred you.

There are new applications that are used for hiding chats and all other apps on phones lately. I never knew about this until I was introduced to tomcyberghost[a]gmail com and I hired him to help me check, hack, and monitor my cheating spouse’s cell phone remotely. It was with his help got to know my spouse was cheating on me with this same application to hide most of the chats on the cell phone but immediately I contacted this ethical hacker he helped me break into it and I was able to read and monitor all the day to day activities through my cell phone. I will forever be grateful to this honest and trustworthy hacker. If you are facing any infidelity problems in your relationship or marriage you can contact him. He will provide all the help you needed for you. Contact him via Email: at [email protected] Text/Call and WhatsApp at +1(404) 941- 6785 to tell him i referred you.