Atacul de phishing homograf a revenit și este imposibil de detectat

Au apărut știrile unui cercetător chinez care a descoperit că vulnerabilitatea browserelor web la o anumită înșelătorie de phishing poate prinde chiar și cei mai atenți utilizatori. Cercetătorul a confirmat că vulnerabilitatea este absolut imposibil de urmărit în majoritatea versiunilor browserelor Firefox, Opera și Chrome. Mai grav, este, de asemenea, destul de imposibil să urmărim trucul pe versiunile mobile ale acestor browsere.

Domeniile cu aspect legitim ar putea fi false

Gafe majore cauzate de atacul de pescuit omograf este de a falsifica nume de domenii absolut false și de a le face să semene cu replicile exacte ale serviciilor precum Apple, Google sau Amazon. Majoritatea utilizatorilor nu vor putea spune motivul pentru care un domeniu legitim afișează un mesaj de eroare extraordinar. În acest proces, s-ar putea să ajungă să furnizeze acreditări sensibile ale conturilor de conectare și financiare.

Acest lucru ar putea fi deosebit de jignitor dacă atacul este menit să fure date sensibile sau solicită utilizatorilor să-și reafirma acreditările de conectare înainte de a trece mai departe.

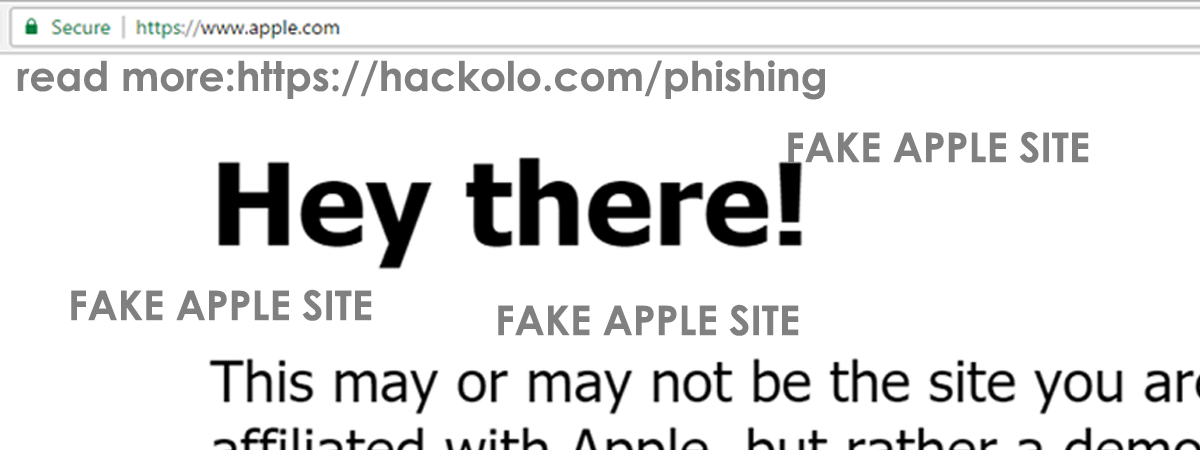

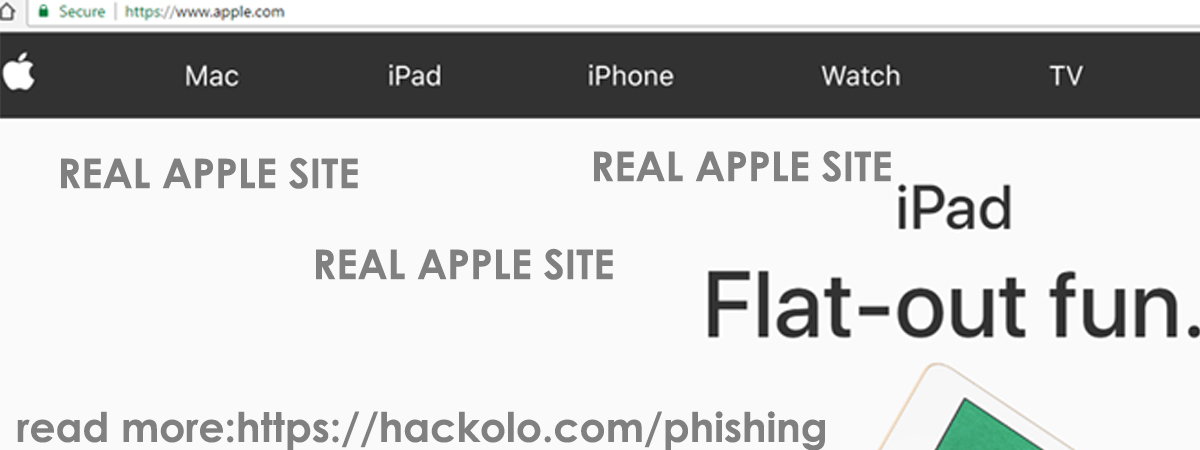

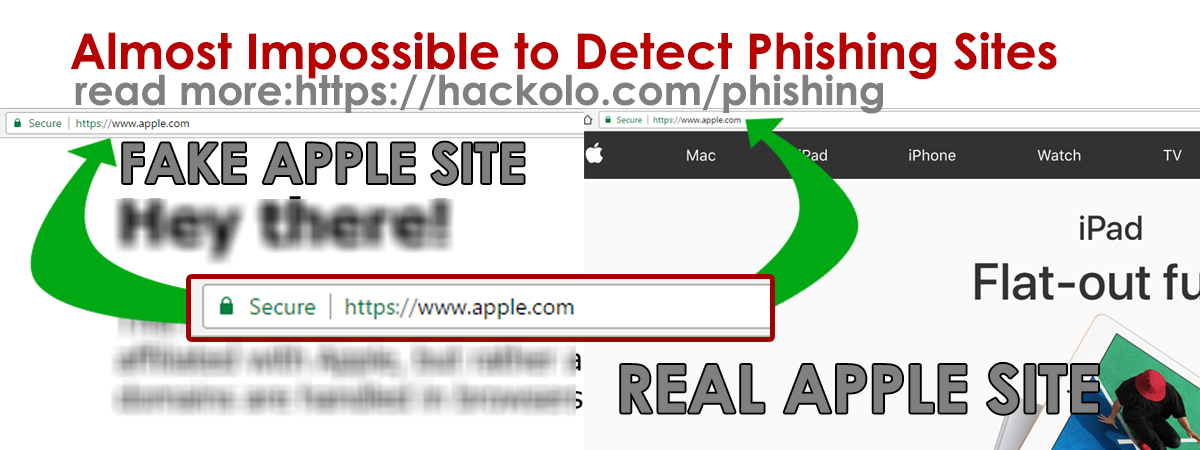

Uitați-vă la aceste exemple de site-uri false

Ai putea spune că este aproape imposibil să învingi site-ul web apple.com și totuși să nu fii pe site-ul Apple. Cu toate acestea, exact acest lucru a negat cercetătorul în acest sens pagina demo aici. Ați putea experimenta și o ușoară perioadă de nefuncționare, deoarece mulți oameni caută pagina acum (inclusiv unii la Apple, sperăm).

Site-ul fals Apple

Site-ul Apple real

Descoperitorul atacului Xudong Pengm a scris un blog detaliat pe aceeași. El spune:

„Pentru utilizatorii obișnuiți, este aproape imposibil să spunem că site-ul este fraudulos (sau cel puțin neautentic) fără a căuta foarte atent adresa URL a site-ului sau certificatul SSL al acestuia.”

În cazul în care câmpul browserului dvs. afișează cuvintele „apple.com” și afișează în schimb mesajul de eroare în locul site-ului web original, este un caz sigur în care browserul dvs. web este vulnerabil la atacul omograf răutăcios.

Într-un alt site web eșantion de site de cercetare, Wordfence a batjocorit cu succes numele domeniului „epic.com”Prin utilizarea unui sistem complex de nomenclatură în timpul cumpărării domeniului.

Atacul este destul de vechi în sine

Primele relatări ale atacului omograf datează din 2001. Cu toate acestea, majoritatea browserelor au încercat cu greu să remedieze atacul singuri. Este un atac total fals în care cercetătorii / hackerii înlocuiesc cuvintele alfabetului englez cu caractere Unicode.

Indiferent de cât de atent sunteți la astfel de atacuri, este aproape imposibil să detectați defectul.

Domeniile sunt cumpărate folosind caractere Unicode

Există multe caractere Unicode care reprezintă litere din diferite limbi, inclusiv chirilică, greacă, armeană în domenii care sunt internaționalizate pentru mai multă comoditate. La o privire întâmplătoare, aceste litere arată exact identice cu literele latine. Cu toate acestea, acestea sunt tratate diferit de unele browsere, afișând nume complet diferite în câmpul browserului.

Atacuri Punycode

Multe browsere web moderne folosesc „Punycode. ” Este un tip special de codificare de către browserele web care ajută la convertirea caracterelor Unicode în seturile de caractere limitate care reprezintă ASCII. Acesta este setul acceptat de variații acceptate de mecanismul International Domain Names sau IDNs.

Zheng afirmă că, în cazul în care cineva alege toate caracterele din aceeași limbă străină în timp ce înregistrează domeniul, lacuna browserelor îl va converti în numele de domeniu vizat în loc să redea formatul Punycode.

xn--80ak6aa92e.com este egal cu Apple.com atunci când este convertit de browsere

Folosind aceeași lacună în browsere, Zheng a înregistrat un domeniu ca xn--80ak6aa92e.com. În majoritatea browserelor, acesta ocolește rapid protecția și apare ca apple.com. Aceasta include Chrome, Firefox și Opera. Cu toate acestea, destul de interesant, Internet Explorer, Apple Safari, Vivaldi, Microsoft Edge și Brave nu au demonstrat vulnerabilitate la acest tip de atac.

Este de remarcat faptul că xn-- prefixul se referă Codificare compatibilitate ASCII prefix. Acest lucru le spune browserelor web că există codificare Punycode în domeniu.

În loc de „a” ASCII care este (U + 0041), Zheng folosește „a” chirilică (U + 0430). În acest caz, acest înlocuitor simplu ocolește protecția browserului.

Zheng a luat legătura cu browserele asociate și a informat Google și Mozilla în luna ianuarie.

Ele încearcă remedieri

În acest moment, Mozilla încearcă diferite metode pentru a genera o remediere. Dar Google a reușit deja să corecte această vulnerabilitate în versiunea sa experimentală de Chrome Canary (59). Au promis că va fi lansată o soluție permanentă cu versiunea Stable 58 a Google Chrome. Stable 58 urmează să fie lansat în cursul acestui an.

Între timp, există milioane de utilizatori care folosesc (fără să știe) Punycode în browserele lor. Este foarte recomandat să dezactiveze suportul Punycode în browserele lor pentru o perioadă de timp pentru a putea apăra acest atac aproape de urmărit.

Evitarea atacurilor de phishing

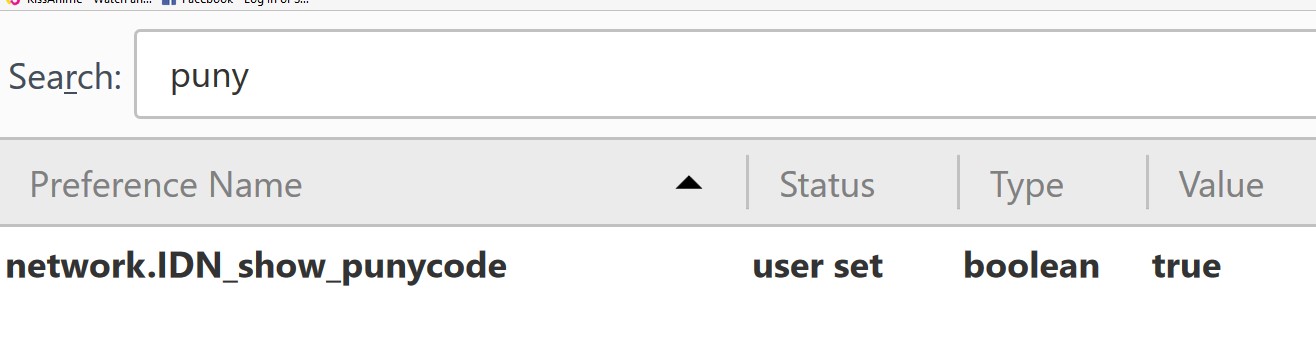

Pentru a utiliza manual atenuarea temporară, utilizatorii Firefox pot folosi această metodă simplă:

- Lovit despre: config în câmpul de adresă al browserului

- Căutați cu Punycode

- Găsiți titlul network.IDN_show_punycode și faceți clic dreapta; utilizare Comutare și schimbați setarea la Adevărat din Fals. (Vezi imaginea de mai jos)

Spre disperarea mai multor utilizatori, nu există nicio setare similară disponibilă care să funcționeze pentru Chrome sau Opera și să dezactiveze manual Punycode. Utilizatorii Chrome trebuie să aibă răbdare și să aștepte versiunea Stable 58 de crom care va apărea în câteva săptămâni.

Pentru moment, există unele programe de completare pentru browser care pot fi utilizate pentru a alerta utilizatorii non-techy de fiecare dată când un nume de domeniu conține caractere Unicode.

Utilizați buni administratori de parole

O modalitate bună de a ocoli astfel de atacuri de phishing este de a folosi un instrument foarte bun manager de parole. Acestea vor stoca toate acreditările dvs. de autentificare și vor identifica automat adresele URL autentice și reale la care sunt legate.

Deci, primul semn de avertisment ar fi managerul de parole care nu vă solicită o parolă stocată în câmpul de autentificare.

Remediere pentru utilizatorii Chrome non-tehnici

Există o altă modalitate ușoară de a avansa jocul pentru oricui îi este greu să se joace cu setări sau să instaleze programe de completare. Iată pașii:

- Copiați întotdeauna adresa URL și nu faceți niciodată clic pe (deschideți fila în browserul nou)

- Lipiți adresa URL în bara de adrese și nu apăsați Enter

- Adresa URL reală va apărea în formatul Unicode

De asemenea, este întotdeauna mai sigur să începeți cu copierea manuală a adreselor, mai degrabă decât să faceți clic pe ele.

atacul de phishing este foarte depășit în zilele noastre!

Thank you for all your hard work!

I’m completely blown away by the results I’m seeing from this method, thank you.

Your ideas are always so innovative and original. This method is no exception. Bravo!

Keep up the amazing work! Your method is a true gem.

This method has completely changed my mindset, thank you for sharing it.

tipule am nevoie de ajutorul tău

The method has totally changed the game for me, thank you.

I’m so grateful for your method, it’s truly amazing.

Keep up the fantastic work!

You have a great talent for this.

There are new applications that are used for hiding chats and all other apps on phones lately. I never knew about this until I was introduced to tomcyberghost[a]gmail com and I hired him to help me check, hack, and monitor my cheating spouse’s cell phone remotely. It was with his help got to know my spouse was cheating on me with this same application to hide most of the chats on the cell phone but immediately I contacted this ethical hacker he helped me break into it and I was able to read and monitor all the day to day activities through my cell phone. I will forever be grateful to this honest and trustworthy hacker. If you are facing any infidelity problems in your relationship or marriage you can contact him. He will provide all the help you needed for you. Contact him via Email: at Tomcyberghost@gmail com Text/Call and WhatsApp at +1(404) 941- 6785 to tell him i referred you.

There are new applications that are used for hiding chats and all other apps on phones lately. I never knew about this until I was introduced to tomcyberghost[a]gmail com and I hired him to help me check, hack, and monitor my cheating spouse’s cell phone remotely. It was with his help got to know my spouse was cheating on me with this same application to hide most of the chats on the cell phone but immediately I contacted this ethical hacker he helped me break into it and I was able to read and monitor all the day to day activities through my cell phone. I will forever be grateful to this honest and trustworthy hacker. If you are facing any infidelity problems in your relationship or marriage you can contact him. He will provide all the help you needed for you. Contact him via Email: at [email protected] Text/Call and WhatsApp at +1(404) 941- 6785 to tell him i referred you.