De homograaf phishingaanval is terug en het is onmogelijk om te detecteren

Er is nieuws binnengekomen van een Chinese informatie-onderzoeker die naar verluidt de kwetsbaarheid van webbrowsers voor een bepaalde phishing-zwendel heeft herontdekt die zelfs de meest voorzichtige gebruikers kan overrompelen. De onderzoeker heeft bevestigd dat de kwetsbaarheid absoluut onmogelijk te traceren is in de meeste versies van Firefox, Opera en Chrome-browsers. Erger nog, het is ook vrijwel onmogelijk om de truc te traceren op de mobiele versies van deze browsers.

Legitiem ogende domeinen kunnen nep zijn

De grootste blunder veroorzaakt door de homograaf visserijaanval is om absoluut nep-domeinnamen te vervalsen en ze te laten lijken op de exacte replica's van services zoals Apple, Google of Amazon. De meeste gebruikers zullen niet kunnen achterhalen waarom een legitiem domein een griezelige foutmelding weergeeft. Tijdens het proces kunnen ze uiteindelijk gevoelige inloggegevens en financiële accounts verstrekken.

Dit kan bijzonder beledigend zijn als de aanval bedoeld is om gevoelige gegevens te stelen of als gebruikers worden gevraagd hun inloggegevens opnieuw te bevestigen voordat ze verder gaan.

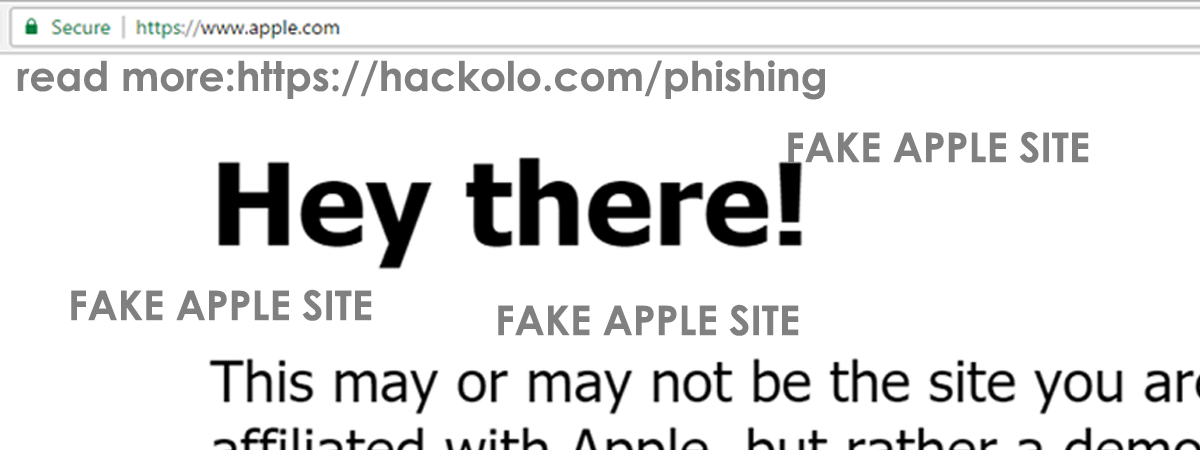

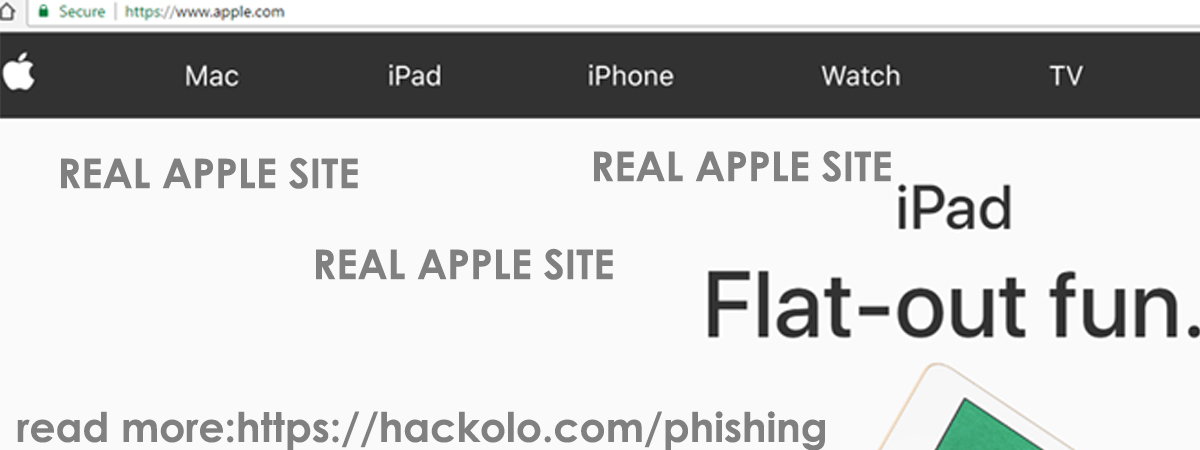

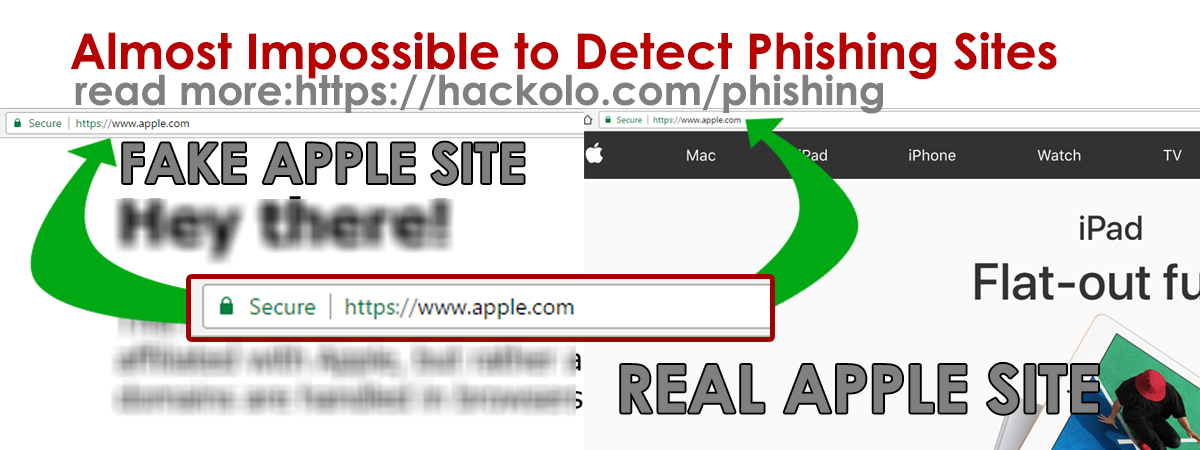

Kijk naar deze voorbeelden van nepwebsites

Je zou kunnen zeggen dat het bijna onmogelijk is om de website te verslaan apple.com en toch niet op de website van Apple staan. Dit is echter precies wat de onderzoeker hierin heeft ontkend demo pagina hier. U zou ook een lichte downtime kunnen ervaren, aangezien veel mensen de pagina op dit moment opzoeken (inclusief sommigen bij Apple, hopelijk).

De neppe Apple-website

Echte Apple-website

De ontdekker van de aanval Xudong Pengm heeft een gedetailleerde blog op hetzelfde. Hij zegt:

"Voor gewone gebruikers is het bijna onmogelijk om te zeggen dat de site frauduleus (of in ieder geval niet authentiek) is zonder de URL van de site of het SSL-certificaat zeer zorgvuldig op te zoeken."

In het geval dat uw browserveld de woorden "apple.com" weergeeft en in plaats daarvan de foutmelding toont in plaats van de originele website, is het zeker dat uw webbrowser kwetsbaar is voor de ondeugende homograafaanval.

Op een andere website voorbeeldonderzoekswebsite, Wordfence heeft met succes de domeinnaam bespot "epic.com”Door het gebruik van een complex systeem van nomenclatuur bij het kopen van het domein.

De aanval is op zichzelf al vrij oud

De eerste verhalen over homograafaanvallen gaan terug tot 2001. De meeste browsers hebben het echter moeilijk gehad om de aanval zelf op te lossen. Het is een totaal spoofaanval waarbij onderzoekers / hackers de woorden van het Engelse alfabet vervangen door Unicode-tekens.

Ongeacht hoe voorzichtig u bent met dergelijke aanvallen, het is bijna onmogelijk om de fout op te sporen.

Domeinen worden gekocht met Unicode-tekens

Er zijn veel Unicode-tekens die letters van verschillende talen vertegenwoordigen, waaronder Cyrillisch, Grieks en Armeens in domeinen die voor meer gemak zijn geïnternationaliseerd. Op het eerste gezicht zien deze letters er precies hetzelfde uit als Latijnse letters. Ze worden echter door sommige browsers anders behandeld en tonen totaal verschillende namen in het browserveld.

Punycode-aanvallen

Veel moderne webbrowsers maken gebruik van 'Punycode. " Het is een speciaal type codering door webbrowsers dat helpt bij het converteren van Unicode-tekens naar de beperkte tekensets die ASCII vertegenwoordigen. Dit is de geaccepteerde reeks variaties die wordt ondersteund door het mechanisme van internationale domeinnamen of IDN's.

Zheng stelt dat als iemand alle tekens uit dezelfde vreemde taal kiest tijdens het registreren van het domein, de mazen in de browsers het naar de beoogde domeinnaam zullen converteren in plaats van het Punycode-formaat weer te geven.

xn--80ak6aa92e.com is gelijk aan Apple.com indien geconverteerd door browsers

Met behulp van dezelfde maas in de browsers registreerde Zheng een domein als xn--80ak6aa92e.com. In de meeste browsers omzeilt het snel de bescherming en wordt het weergegeven als apple.com. Dit omvat Chrome, Firefox en Opera. Interessant is echter dat Internet Explorer, Apple Safari, Vivaldi, Microsoft Edge en Brave niet kwetsbaar zijn gebleken voor dit soort aanvallen.

Het is opmerkelijk dat de xn-- prefix verwijst ASCII-compatibiliteitscodering voorvoegsel. Dit vertelt webbrowsers dat er Punycode-codering in het domein is.

In plaats van de ASCII "a" die (U + 0041) is, gebruikt Zheng de Cyrillische "a" (U + 0430). In dit geval omzeilt deze ene simpele vervanging de browserbescherming.

Zheng heeft contact gehad met de bijbehorende browsers en heeft Google en Mozilla in de maand januari geïnformeerd.

Ze proberen oplossingen

Op dit moment probeert Mozilla verschillende methoden om een oplossing te genereren. Maar Google is er al in geslaagd deze kwetsbaarheid te patchen in zijn experimentele versie van Chrome Canary (59). Ze hebben beloofd dat een permanente oplossing zal worden uitgerold met de Stable 58-versie van Google Chrome. De Stable 58 wordt later dit jaar gelanceerd.

In de tussentijd zijn er miljoenen gebruikers die (onbewust) Punycode in hun browser gebruiken. Het wordt ten zeerste aanbevolen dat ze de Punycode-ondersteuning in hun browsers een tijdje uitschakelen om deze bijna onvindbare aanval te kunnen verdedigen.

Phishingaanvallen afweren

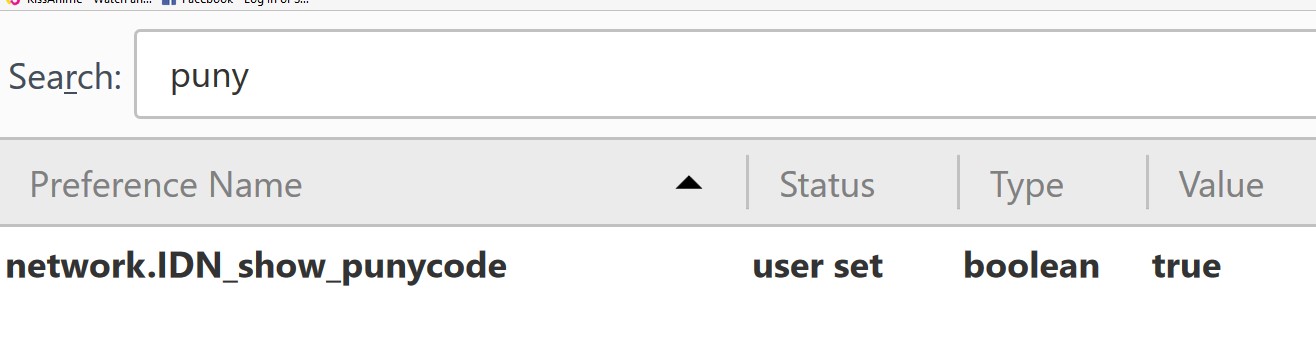

Om tijdelijke beperking handmatig te gebruiken, kunnen Firefox-gebruikers deze eenvoudige methode gebruiken:

- Raken about: config in het adresveld van de browser

- Zoek met Punycode

- Zoek de titel network.IDN_show_punycode en klik met de rechtermuisknop; gebruik Wissel en verander de instelling naar Klopt van False. (Zie afbeelding hieronder)

Tot ongenoegen van verschillende gebruikers is er geen vergelijkbare beschikbare instelling die zou werken voor Chrome of Opera en die de Punycode handmatig zou uitschakelen. Chrome-gebruikers moeten geduld hebben en wachten op de stabiele 58-versie van chroom die over een paar weken uitkomt.

Op dit moment zijn er enkele browser-add-ons die kunnen worden gebruikt om niet-technische gebruikers te waarschuwen elke keer dat een domeinnaam Unicode-tekens bevat.

Gebruik goede wachtwoordbeheerders

Een goede manier om dergelijke phishing-aanvallen te omzeilen, is door gebruik te maken van een echt goed wachtwoordbeheerder. Ze slaan al uw inloggegevens op en identificeren automatisch de werkelijke en authentieke URL's waaraan ze zijn gekoppeld.

Het eerste teken van waarschuwing is dus dat de wachtwoordbeheerder u niet vraagt om een opgeslagen wachtwoord in het inlogveld.

Oplossing voor niet-technische Chrome-gebruikers

Er is nog een gemakkelijke manier om voorop te lopen voor iedereen die het moeilijk vindt om met instellingen te spelen of add-ons te installeren. Hier zijn de stappen:

- Kopieer altijd de URL en klik nooit op (tabblad openen in nieuwe browser)

- Plak de URL in de adresbalk en druk niet op enter

- De werkelijke URL wordt weergegeven in de Unicode-indeling

Het is ook altijd veiliger om te beginnen met het handmatig kopiëren van adressen in plaats van er gewoon doorheen te klikken.

phishing-aanvallen zijn tegenwoordig erg verouderd!

Thank you for all your hard work!

I’m completely blown away by the results I’m seeing from this method, thank you.

Your ideas are always so innovative and original. This method is no exception. Bravo!

Keep up the amazing work! Your method is a true gem.

This method has completely changed my mindset, thank you for sharing it.

gast, ik heb je hulp nodig

The method has totally changed the game for me, thank you.

I’m so grateful for your method, it’s truly amazing.

Keep up the fantastic work!

You have a great talent for this.

There are new applications that are used for hiding chats and all other apps on phones lately. I never knew about this until I was introduced to tomcyberghost[a]gmail com and I hired him to help me check, hack, and monitor my cheating spouse’s cell phone remotely. It was with his help got to know my spouse was cheating on me with this same application to hide most of the chats on the cell phone but immediately I contacted this ethical hacker he helped me break into it and I was able to read and monitor all the day to day activities through my cell phone. I will forever be grateful to this honest and trustworthy hacker. If you are facing any infidelity problems in your relationship or marriage you can contact him. He will provide all the help you needed for you. Contact him via Email: at Tomcyberghost@gmail com Text/Call and WhatsApp at +1(404) 941- 6785 to tell him i referred you.

There are new applications that are used for hiding chats and all other apps on phones lately. I never knew about this until I was introduced to tomcyberghost[a]gmail com and I hired him to help me check, hack, and monitor my cheating spouse’s cell phone remotely. It was with his help got to know my spouse was cheating on me with this same application to hide most of the chats on the cell phone but immediately I contacted this ethical hacker he helped me break into it and I was able to read and monitor all the day to day activities through my cell phone. I will forever be grateful to this honest and trustworthy hacker. If you are facing any infidelity problems in your relationship or marriage you can contact him. He will provide all the help you needed for you. Contact him via Email: at [email protected] Text/Call and WhatsApp at +1(404) 941- 6785 to tell him i referred you.