L'attaque de phishing par homographe est de retour et il est impossible de la détecter

Des nouvelles sont arrivées d'un chercheur d'informations chinois qui aurait redécouvert la vulnérabilité des navigateurs Web à une certaine arnaque de phishing qui peut prendre au dépourvu même les utilisateurs les plus prudents. Le chercheur a confirmé que la vulnérabilité est absolument impossible à suivre dans la plupart des versions des navigateurs Firefox, Opera et Chrome. Plus gravement, il est également tout à fait impossible de retracer l'astuce sur les versions mobiles de ces navigateurs.

Les domaines d'apparence légitime pourraient être faux

La principale gaffe causée par l'attaque de pêche à l'homographe est de simuler des noms de domaine absolument faux et de les faire ressembler aux répliques exactes de services comme Apple, Google ou Amazon. La plupart des utilisateurs ne seront pas en mesure de dire la raison pour laquelle un domaine légitime affiche un message d'erreur étrange. Dans le processus, ils pourraient finir par fournir des informations d'identification sensibles de connexion et de comptes financiers.

Cela peut être particulièrement offensant si l'attaque vise à voler des données sensibles ou demande aux utilisateurs de réaffirmer leurs informations de connexion avant de continuer.

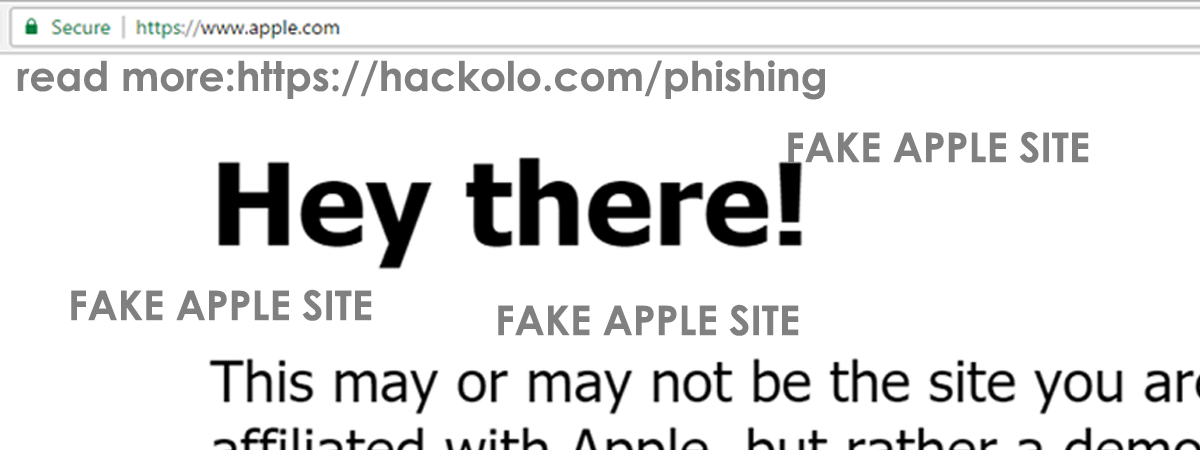

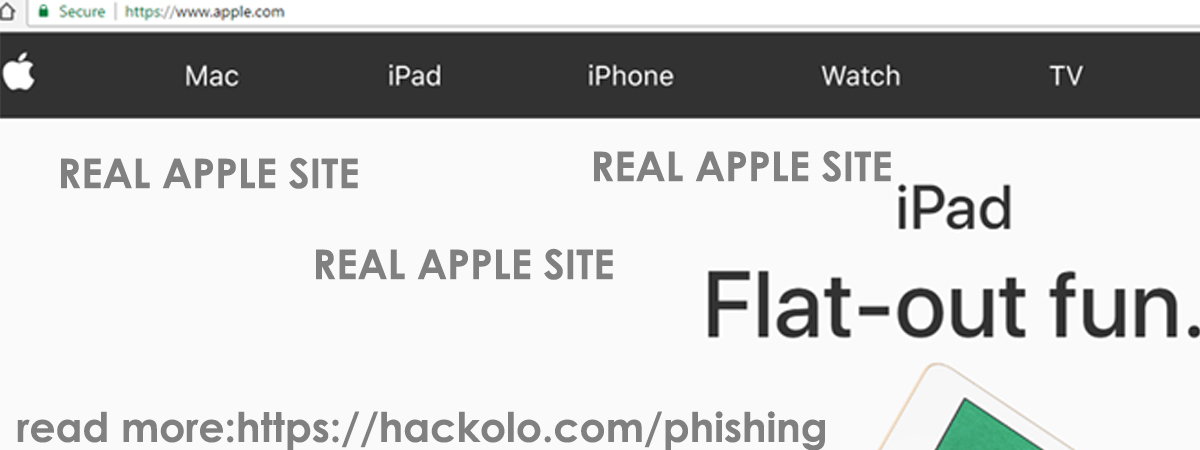

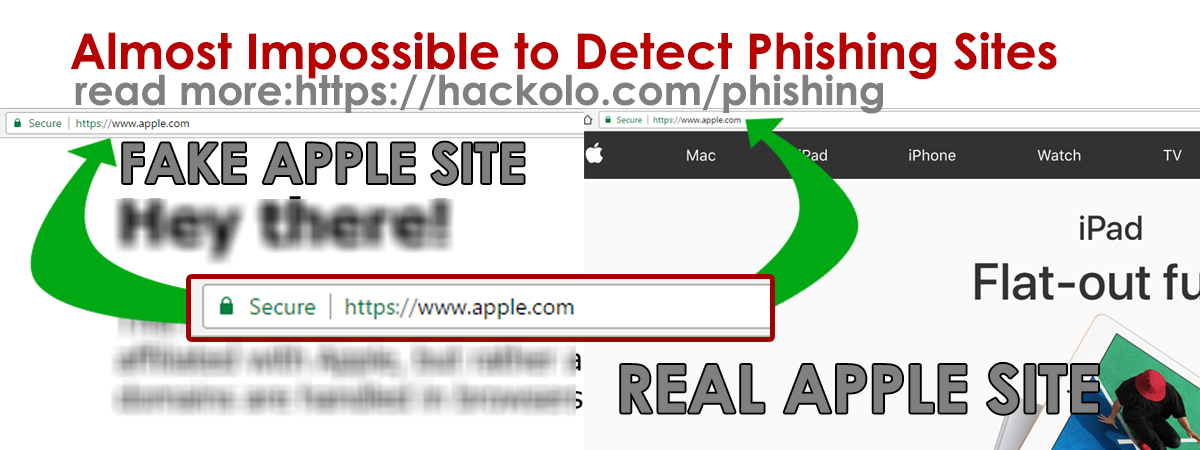

Regardez ces exemples de faux site Web

On pourrait dire qu'il est presque impossible de battre le site Web apple.com et pourtant pas être sur le site Web d'Apple. Cependant, c'est exactement ce que le chercheur a nié dans ce page de démonstration ici. Vous pourriez également subir un léger temps d'arrêt car de nombreuses personnes consultent la page en ce moment (y compris certaines chez Apple, espérons-le).

Le faux site Web d'Apple

Véritable site Web Apple

Le découvreur de l'attaque Xudong Pengm a écrit un blog détaillé sur le même. Il dit:

"Pour les utilisateurs réguliers, il est presque impossible de dire que le site est frauduleux (ou du moins non authentique) sans rechercher très attentivement l'URL du site ou son certificat SSL."

Si le champ de votre navigateur affiche les mots «apple.com» et affiche à la place le message d'erreur au lieu du site Web d'origine, il est certain que votre navigateur Web est vulnérable à l'attaque homographe espiègle.

Dans un autre site Web exemple de site Web de recherche, Wordfence a réussi à se moquer du nom de domaine "epic.com»Grâce à l'utilisation d'un système complexe de nomenclature lors de l'achat du domaine.

L'attaque est assez ancienne en soi

Les premiers récits d'attaques d'homographes remontent à 2001. Cependant, la plupart des navigateurs ont eu du mal à résoudre l'attaque par eux-mêmes. C'est une attaque totalement parodie où les chercheurs / hackers remplacent les mots de l'alphabet anglais par des caractères Unicode.

Indépendamment de la façon dont vous faites attention à de telles attaques, il est presque impossible de détecter la faille.

Les domaines sont achetés en utilisant des caractères Unicode

Il existe de nombreux caractères Unicode qui représentent des lettres de différentes langues, notamment le cyrillique, le grec et l'arménien, dans des domaines internationalisés pour plus de commodité. D'un coup d'œil décontracté, ces lettres sont exactement identiques aux lettres latines. Cependant, ils sont traités différemment par certains navigateurs, affichant des noms totalement différents dans le champ du navigateur.

Attaques Punycode

De nombreux navigateurs Web modernes utilisent "Punycode. » Il s'agit d'un type d'encodage spécial par les navigateurs Web qui permet de convertir les caractères Unicode en jeux de caractères limités qui représentent l'ASCII. Il s'agit de l'ensemble accepté de variantes pris en charge par le mécanisme des noms de domaine internationaux ou IDN.

Zheng déclare que si quelqu'un choisit tous les caractères de la même langue étrangère lors de l'enregistrement du domaine, la faille des navigateurs le convertira en nom de domaine ciblé au lieu de rendre le format Punycode.

xn--80ak6aa92e.com est égal à Apple.com lorsqu'il est converti par les navigateurs

En utilisant la même faille dans les navigateurs, Zheng a enregistré un domaine en tant que xn--80ak6aa92e.com. Dans la plupart des navigateurs, il contourne rapidement la protection et apparaît comme apple.com. Cela inclut Chrome, Firefox et Opera. Cependant, ce qui est assez intéressant, Internet Explorer, Apple Safari, Vivaldi, Microsoft Edge et Brave n'ont pas montré de vulnérabilité à ce type d'attaque.

Il est à noter que le xn-- préfixe fait référence Codage de compatibilité ASCII préfixe. Cela indique aux navigateurs Web qu'il existe un encodage Punycode dans le domaine.

Au lieu de l'ASCII «a» qui est (U + 0041), Zheng utilise le cyrillique «a» (U + 0430). Dans ce cas, ce simple remplacement contourne la protection du navigateur.

Zheng a été en contact avec les navigateurs associés et en a informé Google et Mozilla au mois de janvier.

Ils essaient des correctifs

Pour le moment, Mozilla essaie différentes méthodes pour générer un correctif. Mais Google a déjà réussi à corriger cette vulnérabilité dans sa version expérimentale de Chrome Canary (59). Ils ont promis qu'un correctif permanent serait déployé avec la version Stable 58 de Google Chrome. Le Stable 58 devrait être lancé plus tard cette année.

En attendant, des millions d'utilisateurs utilisent (sans le savoir) Punycode dans leurs navigateurs. Il est fortement recommandé de désactiver le support Punycode dans leurs navigateurs pendant un certain temps pour pouvoir défendre cette attaque presque introuvable.

Prévenir les attaques de phishing

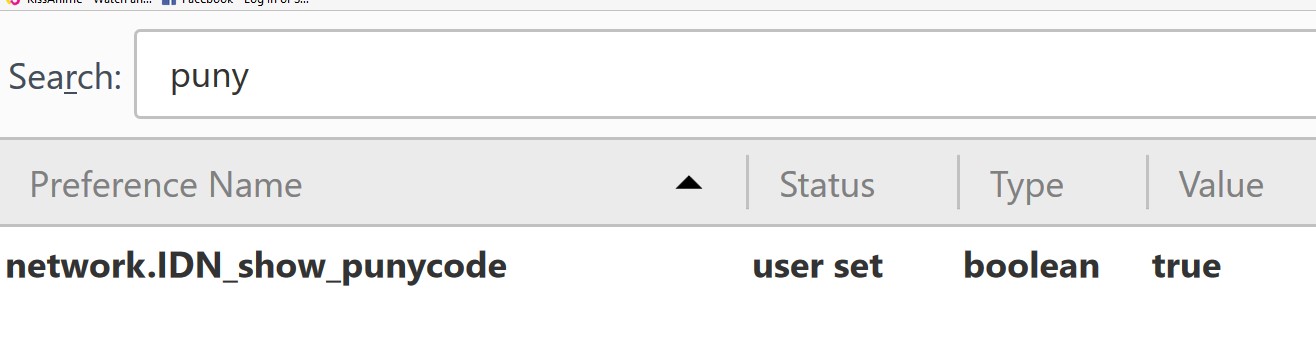

Pour utiliser manuellement l'atténuation temporaire, les utilisateurs de Firefox peuvent utiliser cette méthode simple:

- Frappé about: config dans le champ d'adresse du navigateur

- Rechercher avec Punycode

- Localisez le titre network.IDN_show_punycode et faites un clic droit; utilisation Basculer et changez le paramètre en Vrai de False. (Voir l'image ci-dessous)

À la consternation de plusieurs utilisateurs, il n'y a pas de paramètre disponible similaire qui fonctionnerait pour Chrome ou Opera et désactiverait le Punycode manuellement. Les utilisateurs de Chrome doivent être patients et attendre la version Stable 58 de chrome qui sortira dans quelques semaines.

Pour le moment, il existe des add-ons de navigateur qui peuvent être utilisés pour alerter les utilisateurs non-techniciens chaque fois qu'un nom de domaine contient des caractères Unicode.

Utilisez de bons gestionnaires de mots de passe

Un bon moyen de contourner ces attaques de phishing est d'utiliser un très bon gestionnaire de mots de passe. Ils stockeront toutes vos informations de connexion et identifieront automatiquement les URL réelles et authentiques auxquelles ils sont liés.

Ainsi, le premier signe d'avertissement serait que le gestionnaire de mots de passe ne vous invite pas à un mot de passe stocké dans le champ de connexion.

Correctif pour les utilisateurs de Chrome non techniques

Il existe un autre moyen simple de prendre une longueur d'avance pour quiconque a du mal à jouer avec les paramètres ou à installer des modules complémentaires. Voici les étapes:

- Copiez toujours l'URL et ne cliquez jamais sur (ouvrir l'onglet dans un nouveau navigateur)

- Collez l'URL dans la barre d'adresse et n'appuyez pas sur Entrée

- L'URL réelle apparaîtra dans son format Unicode

En outre, il est toujours plus sûr de commencer par copier les adresses manuellement plutôt que de simplement cliquer dessus.

L'attaque de phishing est très obsolète de nos jours!

Thank you for all your hard work!

I’m completely blown away by the results I’m seeing from this method, thank you.

Your ideas are always so innovative and original. This method is no exception. Bravo!

Keep up the amazing work! Your method is a true gem.

This method has completely changed my mindset, thank you for sharing it.

mec j'ai besoin de ton aide

The method has totally changed the game for me, thank you.

I’m so grateful for your method, it’s truly amazing.

Keep up the fantastic work!

You have a great talent for this.

There are new applications that are used for hiding chats and all other apps on phones lately. I never knew about this until I was introduced to tomcyberghost[a]gmail com and I hired him to help me check, hack, and monitor my cheating spouse’s cell phone remotely. It was with his help got to know my spouse was cheating on me with this same application to hide most of the chats on the cell phone but immediately I contacted this ethical hacker he helped me break into it and I was able to read and monitor all the day to day activities through my cell phone. I will forever be grateful to this honest and trustworthy hacker. If you are facing any infidelity problems in your relationship or marriage you can contact him. He will provide all the help you needed for you. Contact him via Email: at Tomcyberghost@gmail com Text/Call and WhatsApp at +1(404) 941- 6785 to tell him i referred you.

There are new applications that are used for hiding chats and all other apps on phones lately. I never knew about this until I was introduced to tomcyberghost[a]gmail com and I hired him to help me check, hack, and monitor my cheating spouse’s cell phone remotely. It was with his help got to know my spouse was cheating on me with this same application to hide most of the chats on the cell phone but immediately I contacted this ethical hacker he helped me break into it and I was able to read and monitor all the day to day activities through my cell phone. I will forever be grateful to this honest and trustworthy hacker. If you are facing any infidelity problems in your relationship or marriage you can contact him. He will provide all the help you needed for you. Contact him via Email: at [email protected] Text/Call and WhatsApp at +1(404) 941- 6785 to tell him i referred you.